病毒概述

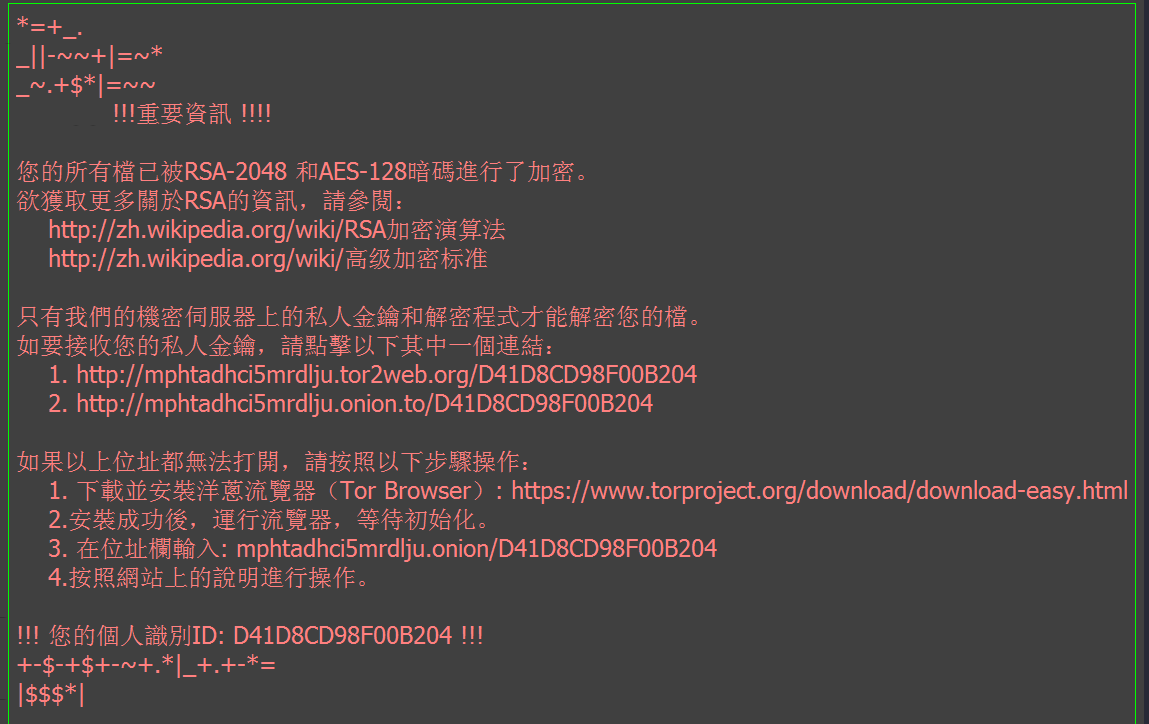

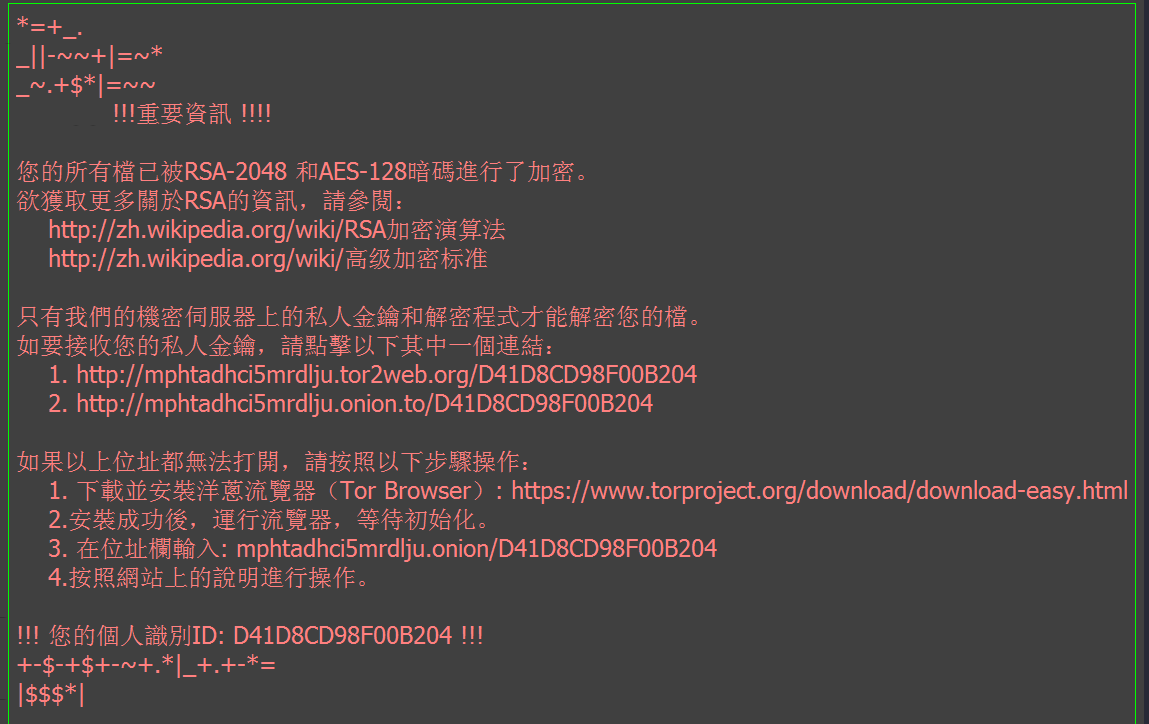

样本为脚本文件,从服务器上下载真正的病毒文件并遍历全盘,对特定格式文件进行加密操作,释放勒索信息。

真正的勒索样本与Locky勒索病毒为同源样本,勒索信息及相关手法十分相似。

病毒概述

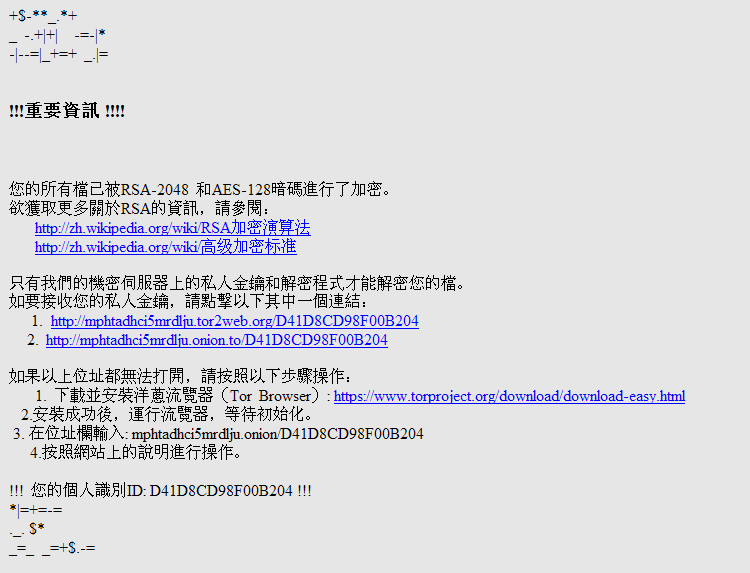

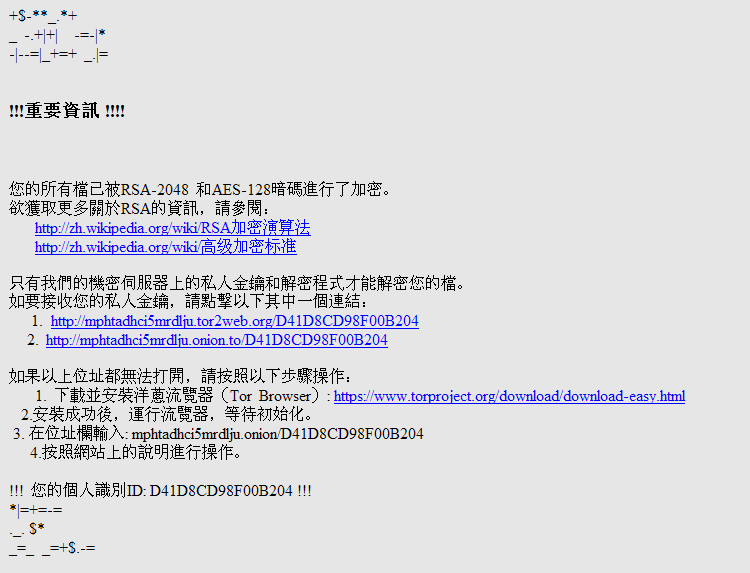

样本为脚本文件,从服务器上下载真正的病毒文件并遍历全盘,对特定格式文件进行加密操作,释放勒索信息。

真正的勒索样本与Locky勒索病毒为同源样本,勒索信息及相关手法十分相似。

文件MD5: 6735d02b856b0e7fffefdfc940843d74

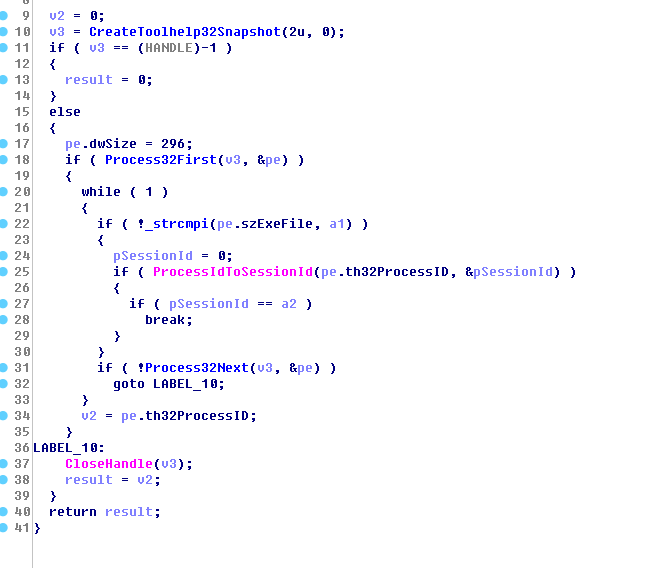

IDA载入样本 发现所有函数都是白的 没有发现什么可疑信息

运行 用行为检测工具 发现样本创建了一个子进程 所有行为都是在子进程中完成

下面来看样本的行为

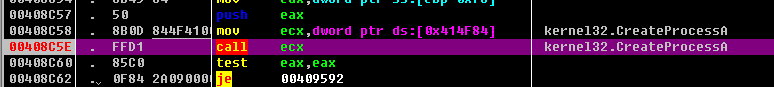

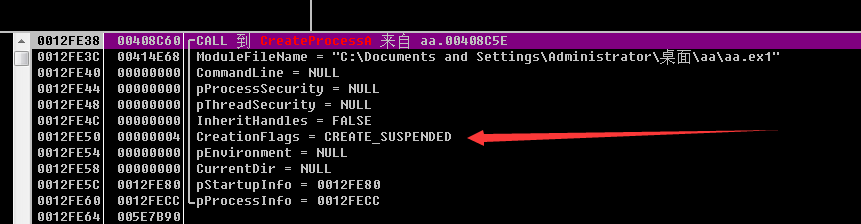

CreateProcess函数创建子进程

子进程是以挂起形式创建的(在挂起状态下 OD是无法附加进程的)

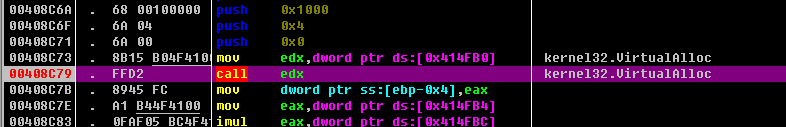

在当前内存申请一段空间

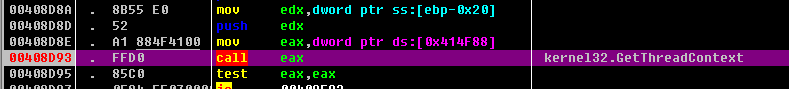

获取进程上下文

Oci.dll

获取当前session 其实session概念是从visit之后才出现的,在XP中所有程序都在session 0中运行

遍历进程 找explorer.exe

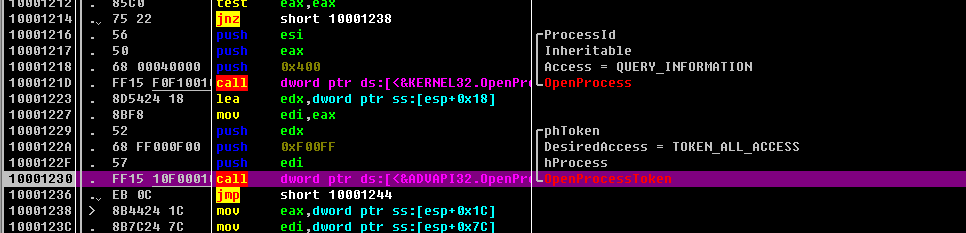

获取explorer.exe的token

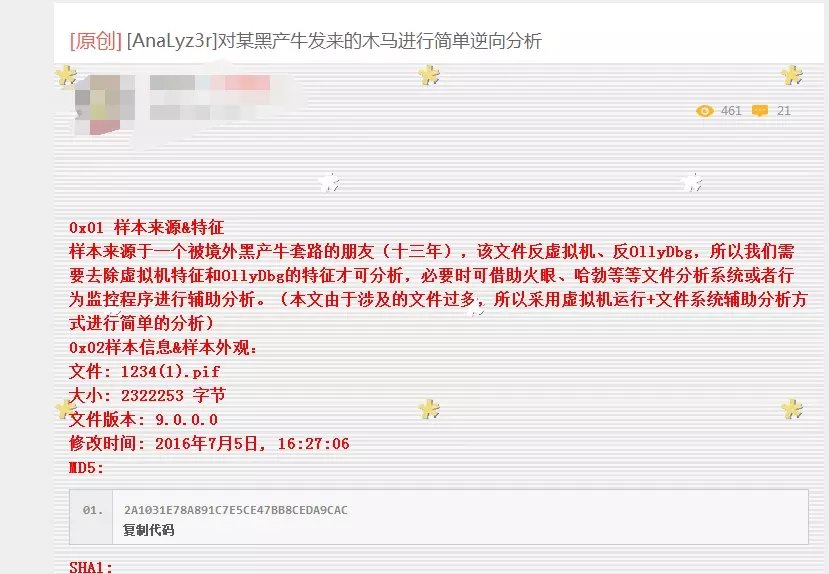

其实事情的起因是这样的 有天在某CTF群里 看到有人发了这样的一个帖子

帖子里说的很玄乎,又反虚拟机,又反OD,各种反,通篇帖子没用任何调试工具和逆向工具,仅仅是用了点行为检测工具,我心想,这啥玩意,加了什么强壳?反调试手段这么牛逼?我有些不服。。所以忙里偷闲决定逆一下这个玩意 学习学习 看看用了什么高端技术。

然后看了之后发现。。。好像并没有作者说的那么玄乎。。和我B一商量,我俩都是一脸的不服。。。。。

闲话不多说 进入正文